L’alternative open source aux outils qui coûte 6 chiffres chaque année.

Surveiller votre infrastructure cloud c'est trop cher ? Chiche ?

Vous gérez une infra cloud ? Vous avez déjà connu ce frisson désagréable en pleine nuit en pensant qu’un bucket S3 est peut-être public… avec dedans les données clients ?

Pas besoin d’en faire des cauchemars. Il existe un outil redoutablement efficace, et surtout gratuit pour remettre de l’ordre dans vos environnements cloud. Il s’appelle Fix Inventory.

C’est quoi Fix Inventory ?

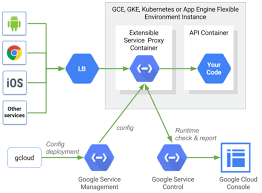

Fix Inventory est un outil open source qui inspecte vos environnements cloud (AWS, Azure, GCP, Hetzner, DigitalOcean, Kubernetes, GitHub…) pour identifier les failles de configuration, les accès trop larges, ou les chemins d’accès inattendus entre ressources.

Sa promesse est simple : vous offrir une visibilité totale sur vos actifs cloud et leurs interconnexions, sans vous ruiner.

Là où des solutions comme Wiz ou Prisma Cloud affichent des tarifs à six chiffres, Fix Inventory repose uniquement sur ce que vous avez déjà : vos accès API cloud.

Pourquoi les outils classiques sont à côté de la plaque ?

Les outils traditionnels de sécurité cloud ont une approche très “liste de courses”. Ils pointent des problèmes indépendamment du contexte. Un bucket public est signalé, même s’il héberge juste des images de chatons.

Mais dans le cloud, le contexte est roi.

Ce qui compte, c’est la relation entre les éléments : ce bucket est-il exposé et connecté à un service sensible ? Cet utilisateur a-t-il un accès indirect à une base client ? C’est ce que la plupart des outils ne voient pas.

Fix Inventory, lui, modélise les dépendances, les flux d’accès et les privilèges de manière graphique et contextuelle.

Comment ça marche ?

L’outil fonctionne en trois grandes étapes :

1.

Collecte des données

Il interroge les API de vos fournisseurs cloud pour aspirer toutes les métadonnées disponibles : instances, volumes, buckets, rôles, utilisateurs, adresses IP…

2.

Normalisation

Toutes ces données sont transformées dans un modèle de graphe commun. Chaque entité est uniformisée : nom, type, ID, tags, etc.

Le développeur de l’outil a défini plus de 40 types de ressources de base, ce qui rend la logique homogène, quelle que soit la techno derrière.

3.

Analyse

L’outil applique ensuite des politiques de sécurité (frameworks prêts à l’emploi ou règles maison) pour vous alerter sur les problèmes.

Ce que vous pouvez faire avec

🔍 Explorer les chemins d’accès

Grâce à une vue graphe, vous pouvez visualiser les connexions entre ressources : quels rôles mènent à une base sensible ? Quels buckets sont accessibles par tel utilisateur ?

🧠 Comprendre l’impact

En quelques requêtes, vous pouvez répondre à des questions complexes :

Qui peut accéder, même indirectement, à cette base de données ?

Ce rôle mène-t-il à des ressources critiques ?

Une ressource publique expose-t-elle un point d’entrée vers des identités privilégiées ?

Un langage de requête simple et puissant

Exemple de requête :

Trouver tous les buckets S3 en écriture accessibles par un utilisateur nommé “matthias” :

search --with-edges is(aws_iam_user) and name=matthias -iam[0:]{permissions[*].level==write}-> is(aws_iam_user, aws_s3_bucket) | format --dotVous obtenez un graphe DOT exportable, parfait pour visualiser et présenter vos résultats.

Des snapshots pour suivre l’évolution

Fix Inventory prend des instantanés réguliers de votre infra. Vous pouvez ainsi :

Suivre les modifications dans le temps

Savoir qui a modifié quoi

Réagir à des changements suspects

Cas d’usage concrets

CSPM (Cloud Security Posture Management) : Auditer en continu les configurations

AI-SPM (AI Security Posture Management) : Identifier les services d’IA utilisés et leurs accès

CIEM (Cloud Infrastructure Entitlement Management) : Comprendre les permissions à risque

Inventaire cloud : Garder une cartographie à jour des ressources

Des requêtes toutes prêtes

Quelques exemples utiles :

Volumes non chiffrés :

search is(volume) and volume_encrypted=false

Instances avec IP publique :

search is(instance) and public_ip_address!=null

Buckets publics :

search is(bucket) and public_access=true

Frameworks de conformité intégrés

Fix Inventory intègre directement des standards comme :

CIS Benchmarks

ISO-27001

NIS-2

Lancer un rapport CIS sur AWS ? Facile :

fix report benchmark run cis_awsVous pouvez aussi transformer n’importe quelle requête en politique de conformité, et configurer des alertes (email, Slack…) en cas de violation.

Comment l’installer ?

Vous avez plusieurs options :

Sur votre poste de travail

Dans votre cloud

En version SaaS via Fix Security (avec visualisations supplémentaires)

Démarrage rapide avec Docker :

docker run -it ghcr.io/someengineering/fixinventoryConnexion à AWS :

fix setup awsLancer la collecte :

fix collectC’est tout. L’outil est prêt à scanner et vous pouvez lancer vos premières analyses.

Pourquoi c’est une révolution ?

Parce que Fix Inventory combine :

Visibilité globale

Analyse contextuelle

Modèle unifié multi-cloud

Langage d’interrogation puissant

Coût nul (hors hébergement)

Et c’est open source, donc librement personnalisable.

Si vous bossez dans une équipe SecOps, DevSecOps, ou que vous êtes dev avec une sensibilité sécurité, testez-le. C’est un moyen efficace de reprendre le contrôle sans signer un chèque à six chiffres.

À tester, partager, et pourquoi pas contribuer.

Un grand merci à ceux qui font vivre ce genre de projet. Open source forever.

🔥 Cet outil est tellement puissant que je l’ai directement intégré comme cas pratique dans le bootcamp DevSecOps de la ZeroDay Cyber Academy. Impossible de former des pros de la sécu cloud sans leur montrer ça.

Tu veux d’autres outils comme ça ?

Je partage régulièrement des pépites dans cette newsletter.

Abonne-toi et rejoins les 4000+ personnes qui renforcent leur posture sécurité sans exploser leur budget.