Pentest pour les nuls qui veulent devenir dangereux (mais légalement)

Par Naim Aouaichia — version brutale, utile et sans chichi

Tu crois que le pentest, c’est taper un nmap -sV et envoyer un rapport Word avec trois captures d’écran floues ?

🎁 Je vous ai mis un petit cadeau à la fin de la newsletter, alors lisez bien jusqu’au bout.

Bienvenue dans la réalité :

Le pentest, le vrai, c’est une opération chirurgicale.

Un mix de droit, de technique, de finesse et de gros bourrinage quand il faut.

Aujourd’hui je t’offre un vrai cours d’intro au pentest. Structuré. Applicable. Avec commandes, outils, et mauvaise foi bienveillante.

Et si tu veux passer du fantasme au concret, tu bloques ton dimanche 1er juin à 20h pour la masterclass Hacking & Pentest. Gratuite, oui. Inoubliable, aussi.

🧠 Phase 1 : Pré-engagement (aka : on évite la prison)

Si tu n’as pas d’autorisation signée : tu ne fais rien.

Sinon, tu t’exposes à l’article 323-1 du Code pénal, et spoiler : c’est pas une quiche.

Checklist avant de commencer :

Signature d’un contrat + NDA

Définition claire du périmètre (IP, hostname, app, appli mobile, etc.)

Fenêtre de test, contact d’urgence, règles de jeu (pas de DoS, pas de prod, etc.)

🔎 Phase 2 : Reconnaissance (aka : OSINT + scans)

Objectif : savoir qui tu cibles, sans même leur parler.

Outils OSINT :

theHarvester -d target.com -b all

shodan.io (exemple : ssl:"target.com")

amass enum -d target.com (pour choper des sous-domaines)

crt.sh (certificats publics = fuites de noms)

Scans actifs :

nmap -sC -sV -Pn target.com

nmap --script vuln target.com

whatweb target.com ou wappalyzer

Résultat attendu :

Une belle carte du terrain. Serveurs. Techno. Failles connues potentielles.

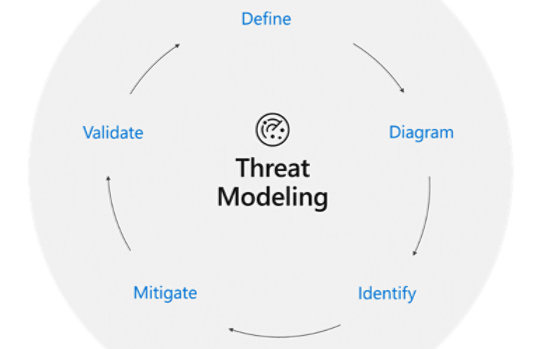

⚔️ Phase 3 : Modélisation des menaces (aka : stratégie et impact)

Tu veux jouer à l’attaquant pro ? Tu réfléchis.

Méthodo :

Qu’est-ce qui a de la valeur ? (données clients, admin, interfaces internes)

Quels points d’entrée ? (formulaires, APIs, ports ouverts, fichiers JS)

Comment l’attaquant peut se déplacer latéralement ?

Tools :

Une mindmap (oui, même sale)

Des flèches, des hypothèses

Du flair

🐛 Phase 4 : Analyse de vulnérabilités

C’est là qu’on sort les jouets.

Scans automatisés :

$> nikto -h target.com

$> nuclei -u https://target.com

# burpsuite (proxy + scan actif)Mais surtout :

Tests manuels !

Injection SQL dans tous les inputs (` OR 1=1 --)

Injection XSS (<scrpt>alert(1)</scrpt>)

Fuzzing avec ffuf ou wfuzz⚠️ Scanner ≠ exploiter. Un bon pentest, c’est 80% cerveau, 20% clics.

💥 Phase 5 : Exploitation

Là tu joues à Mr. Robot, mais proprement.

Outils selon contexte :

sqlmap -u "https://target.com/item?id=1" --batch --dump

xsser, exploit-db, Metasploit

msfconsole > use exploit/multi/http/struts2

Scripts custom en Python/PowerShell

Pro-tip : les vulnés logiques et les chaînages (ex: IDOR → SSRF → RCE) valent de l’or.

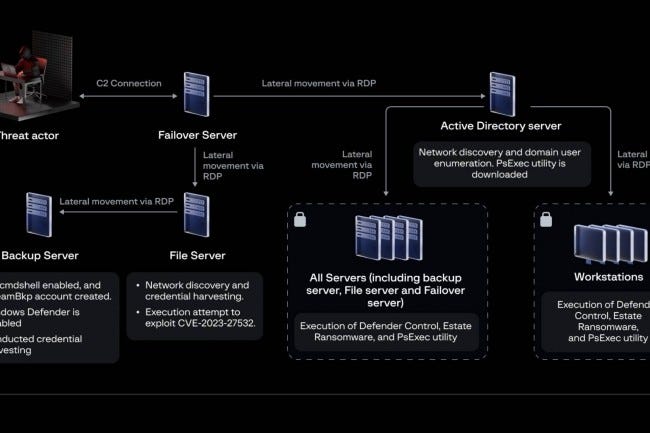

🧪 Phase 6 : Post-exploitation (et pivot)

Tu as une session shell ? Tu n’as fait que commencer.

whoami, hostname, ipconfig/ifconfig

Recherche de creds (grep -i password, find / -name *.bak)

mimikatz pour dump les hash sur Windows

Lateral movement via smbclient, psexec, rpcclient

Garde une trace, et pense à l’opsec :

Pas de log laissé, pas de bruit inutile, pas de flicage.

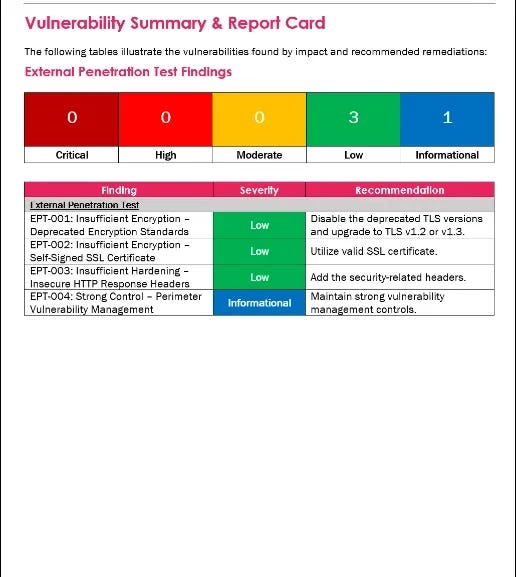

📝 Phase 7 : Rapport

Un pentest sans rapport = du vent.

Structure attendue :

Résumé exécutif

Détail technique (avec PoC)

Criticité (CVSS v4, contexte métier)

Recos actionnables (patch, conf, formation)

Outils bonus :

dradis, Serpico, ou bon vieux Word si ton client est 1997-compatible.

🧠 Phase 8 : Re-test & boucle d’amélioration

Tu corriges ? Super.

Je reviens, je teste.

Tu corriges mal ? Je reviens, je te plante un drapeau rouge.

🎁 Outils à toujours garder dans ton sac

Nmap, Masscan, Burp Suite, FFUF, sqlmap, Metasploit, Feroxbuster, Gobuster, Enum4linux

Jadx, Objection, Frida, MobSF (pour le mobile)

BloodHound, SharpHound, PowerView (pour l’AD)

🚨 Et le pentest mobile Android ?

APK = ZIP déguisé.

Tu le décompiles. Tu le désosses.

dex2jar InsecureShop.apk

jadx-gui InsecureShop-dex2jar.jarPuis tu hook le code avec :

pip3 install objection

objection -g com.insecureshop exploreEt là tu changes les retours de fonction en direct :

android hooking set return_value "verifyUserNamePassword" trueVoila, tu en sais plus sur le pentest, sa méthodologie, et comment ne pas te perdre sur la route.

Maintenant, place au cadeau !

🎁

🧨 Masterclass du 1er juin à 20h

Si t’as aimé ce contenu gratuit, ce n’est RIEN comparé à ce qu’on va voir dimanche.

Cas pratiques. Pentest web & mobile. Exploits. Fails. Questions-réponses.

C’est gratuit. C’est en live. Et c’est pour ceux qui veulent sortir du PowerPoint.

👉 Lien pour s'inscrire à la masterclass 👈

T’as appris un truc ?

Partage à un pote dev ou sécu.

On en fera des machines à pentest.

C’est bien calme ici. Bref, bravo pour le post toujours aussi bien détaillé !